MirrorFace revive el backdoor ANEL y amplía su ciberespionaje en Europa: una nueva amenaza global

En agosto de 2024, la comunidad de ciberseguridad se vio agitada por el descubrimiento de una serie de ataques cibernéticos llevados a cabo por el grupo de amenazas avanzadas persistentes (APT) conocido como MirrorFace. Esta alimentada actividad de ciberespionaje, que hasta entonces se centraba principalmente en Japón, ha llegado por primera vez a un objetivo europeo, específicamente un instituto diplomático de Europa Central. En este artículo, exploramos cómo MirrorFace ha revitalizado el backdoor ANEL y su impacto en la seguridad digital en Europa y otras regiones.

Actividades recientes de MirrorFace

El descubrimiento de la Operación AkaiRyū

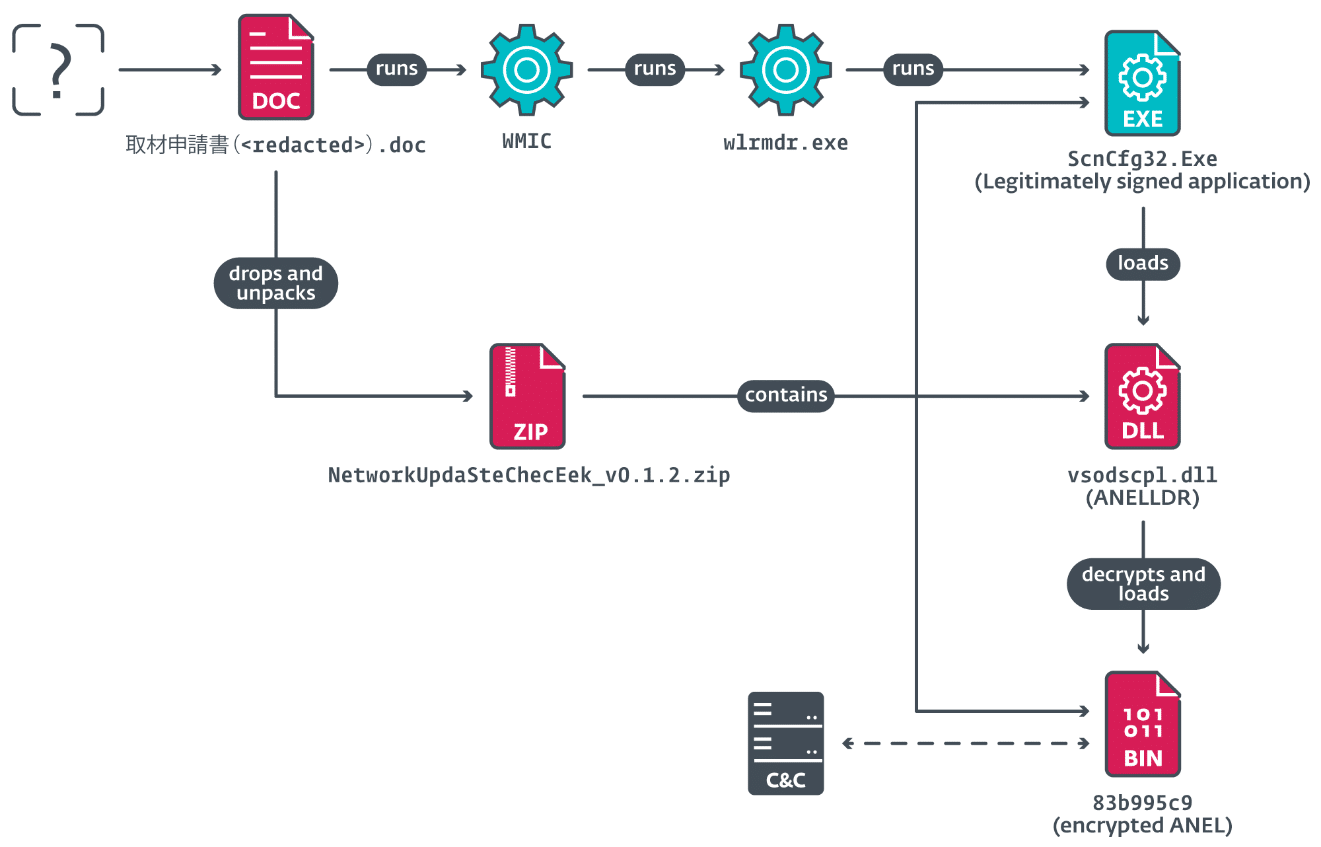

Los investigadores de ESET detectaron una campaña que han denominado Operación AkaiRyū, que significa "Dragón Rojo" en japonés. Esta operación es notable no solo por su agresividad sino también por su sofisticación, utilizando nuevos métodos y herramientas, incluyendo una variante altamente personalizada del troyano AsyncRAT, además del backdoor ANEL, una herramienta que se pensaba había sido descontinuada.

Esta renovada actividad comenzó a través de correos electrónicos de spearphishing que atraían a los afectados a abrir archivos adjuntos maliciosos. A través de estas tácticas, MirrorFace ha expandido su red de espionaje hacia nuevos territorios, revelando su enfoque sofisticado y dirigido, incluso en eventos globales como la Expo 2025 en Osaka, Japón.

Un cambio en la estrategia de ciberespionaje

Lo que hace que las actividades de MirrorFace sean especialmente preocupantes es su clara evolución. Anteriormente conocida por sus ataques a organizaciones en Japón, este grupo ha comenzado a introducir tácticas, técnicas y procedimientos (TTP) innovadores, con la introducción del venerado backdoor ANEL y la adaptación de software como AsyncRAT.

ANEL, que antes era considerado exclusivo de APT10, es ahora un arma principal de MirrorFace. Su reaparición no solo pone sobre la mesa la capacidad adaptativa del grupo sino también una clara intención de escalar sus operaciones internacionales.

Identificación de víctimas

Hasta la fecha, se ha identificado a un instituto diplomático centroeuropeo como la primera víctima europea de MirrorFace. Este cambio geográfico resalta un desplazamiento en la dirección del ciberespionaje, sugiriendo que las organizaciones en Europa pueden ser el próximo objetivo en el radar de estos grupos. Al utilizar señuelos basados en la Expo 2025, MirrorFace demuestra su capacidad para mezclar la ingeniería social con el espionaje digital.

Estrategias y herramientas utilizadas

La amenaza de ANEL

ANEL es un backdoor que permite a los atacantes tomar el control de sistemas informáticos infectados, y su regreso por parte de MirrorFace es un terrible recordatorio de cómo las herramientas de ciberespionaje pueden reemergir y hacer más daño. Se respeta por su capacidad de comunicación encubierta con servidores de comando y control (C&C) a través de canales seguros, lo que lo convierte en una opción atractiva para los cibercriminales.

Por ello, siempre recomendamos que te descargues el antivirus gratuito desde nuestra sección de descargas de seguridad recomendadas.

AsyncRAT: una nueva variante

Uno de los desarrollos más intrincados de la Operación AkaiRyū fue la variante personalizada del AsyncRAT, que no solo es potente, sino que se ejecuta dentro de Windows Sandbox, lo que dificulta su detección. Esta estrategia agrega una capa extra de seguridad para los atacantes, permitiéndoles operar en un entorno que limita la vigilancia.

Técnicas de acceso inicial

Las victimas de MirrorFace fueron engañadas a través de correos electrónicos cuidadosamente diseñados, donde se hacían pasar por organizaciones legítimas. Durante la Operación AkaiRyū, los ataques comenzaron con un correo inofensivo que, tras una respuesta, derivaba en otro correo contaminado con un enlace a un archivo malicioso. Esta táctica demuestra la habilidad del grupo para adaptar su enfoque y maximizar el engaño.

La importancia de la ciberseguridad en la actualidad

Con la creciente sofisticación de los métodos de ataque y el objetivo en expansión de grupos como MirrorFace, es crítico que tanto organizaciones como usuarios individuales permanezcan en alerta y tomen medidas preventivas.

Estrategias de prevención y mitigación

Para contrarrestar esta evolución en el ciberespionaje, se recomienda implementar las siguientes estrategias:

-

Educación y capacitación: La formación continua sobre las técnicas de phishing y otros tipos de ciberamenazas puede ayudar a los usuarios a reconocer y evitar ataques.

-

Sistemas de detección de intrusos (IDS): Invertir en sistemas de seguridad robustos que monitoricen y detecten intrusiones en el sistema puede prevenir brechas de seguridad.

-

Actualizaciones regulares de software: Mantener todos los sistemas y aplicaciones actualizados es vital para protegerse contra exploitaciones conocidas.

- Uso de antivirus confiables: Proteger dispositivos con un antivirus de confianza es crucial. Por ello, siempre recomendamos que te descargues el antivirus gratuito desde nuestra sección de descargas de seguridad recomendadas.

Reflexiones finales sobre la amenaza de MirrorFace

MirrorFace revive el backdoor ANEL y amplía su ciberespionaje en Europa, presentando un nuevo desafío en el panorama de la ciberseguridad. La adaptación de este grupo en sus tácticas e implementación de herramientas más sofisticadas refleja cómo los cibercriminales están continuamente evolucionando y reinventándose.

Recomendamos a las organizaciones y a los usuarios que estén en alerta, mejoren sus prácticas de seguridad y adopten herramientas de protección efectivas. La defensa en profundidad debe ser una prioridad.

El futuro de la ciberseguridad queda a merced de la habilidad de todos para adaptarse y evolucionar. Mantén tu seguridad como una prioridad esencial y no dudes en actuar antes de que sea demasiado tarde.