Cómo analizar malware desarrollado en C++ con IDA Free: Guía completa para principiantes

El análisis de malware es una tarea esencial en el ámbito de la ciberseguridad. Una de las herramientas más cotizadas por los expertos en la materia es IDA Free, un descompilador que permite investigar cómo funcionan los programas maliciosos. En este artículo, exploraremos cómo analizar malware desarrollado en C++ con IDA Free, ofreciendo una guía paso a paso para aquellos que se adentran por primera vez en el intrigante mundo del análisis de malware.

¿Por qué C++ es un lenguaje popular en el malware?

El lenguaje de programación C++ es muy utilizado por los desarrolladores de malware debido a su versatilidad y potencia. Ofrece características como la programación orientada a objetos (POO), que permite crear código complejo y sofisticado. Grupos cibercriminales también aprovechan la capacidad de C++ para interactuar directamente con el hardware y optimizar el rendimiento, lo que lo convierte en una opción atractiva para el desarrollo de software malicioso.

Antes de comenzar a analizar cualquier muestra de malware, es esencial comprender algunas nociones básicas de POO. En la programación orientada a objetos, un objeto es una instancia de una clase, que define un conjunto de variables y métodos. Sin embargo, al compilar el código en C++, se pierde una parte de esta estructura, lo que hace que el análisis sea más complicado.

Primeros pasos en el análisis de malware

Para iniciar el proceso, es aconsejable construir un programa sencillo en C++ que contenga algunas clases. Luego, compilaremos este programa para obtener un archivo ejecutable. Utilizaremos IDA Free para descompilarlo y compararlo con el código fuente.

1. Crear un programa simple en C++

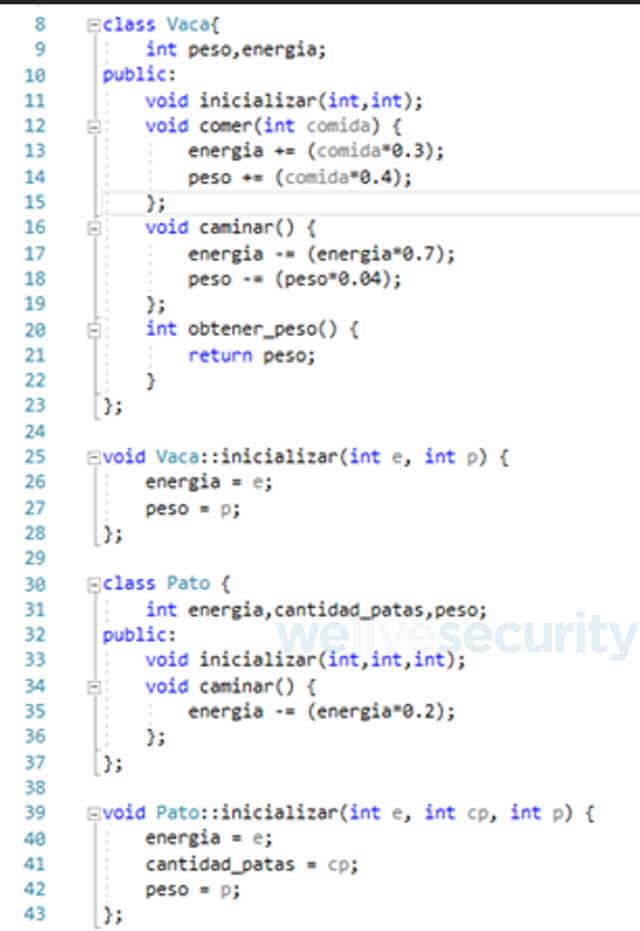

Para ilustrar aquí un ejemplo sencillo, crearemos un programa que incorpora dos clases: Vaca y Pato. Estas clases contendrán variables y métodos, y utilizaremos un método principal (main) para crear objetos de estas clases.

Una vez que el código esté listo, procedemos a compilarlo, generando así un archivo binario que se utilizará para el análisis. Cuando examinamos este archivo a través de IDA Free, podemos observar cómo se organiza el código fuente y cómo se traduce al pseudocódigo.

2. Compilación y análisis con IDA Free

Después de compilar el programa, abrimos el ejecutable en IDA Free. Lo primero que notamos es cómo los métodos del código fuente se presentan como subrutinas en la memoria del archivo ejecutable. IDA asigna un prefijo "sub_" a estas subrutinas, lo que indica su naturaleza funcional.

Gracias a IDA Free, podemos identificar funciones correspondientes a bibliotecas de Windows conocidas, que ayudan a dar contexto a las operaciones que realiza el malware. Por ejemplo, si se encuentra una función relacionada con la gestión de memoria, podemos identificarla fácilmente y entender su papel en el malware.

Análisis del código C++ compilado

3. Interpretación del código

Al analizar el ejemplo anterior, vemos que C++ pierde parte de su expresividad tras la compilación. Por ejemplo, una instrucción para crear un objeto puede transformarse en una simple operación de asignación de memoria.

Esto se traduce en la necesidad de reconstruir la estructura original cuando intentamos entender su comportamiento en el contexto del malware. IDA Free nos permite gestionar estos cambios y reconstruir la lógica original del código.

4. Creación de estructuras en IDA Free

Para poder permitir que IDA comprenda mejor las variables y atributos de nuestras clases, se recomienda crear estructuras que representen estas entidades. Por ejemplo, al analizar la clase Vaca, podemos definir una estructura con los mismos atributos que en el código fuente, lo que facilitará el trabajo de identificación.

Al crear nuestra estructura en IDA Free, debemos tener en cuenta el tamaño que ocupará en memoria, así como ajustar sus atributos para reflejar correctamente lo que el código fuente establece.

Análisis de una muestra de malware

5. Un vistazo al malware real

Ahora, avancemos hacia un análisis más práctico utilizando una muestra de malware real. Tomemos como ejemplo un archivo detectado por nuestras soluciones de seguridad con un hash específico. Este archivo ha sido identificado como Win64/Agent.ACC, un malware desarrollado en C++ que puede causar estragos en sistemas operativos x64.

6. Desentrañando el código del malware

Sin tener acceso al código fuente, el análisis puede ser más complicado. Usando IDA Free, empezamos por identificar rutinas clave y cómo se estructuran. A menudo, IDA interpreta las variables como arreglos en lugar de objetos, por lo que es crucial crear las estructuras adecuadas para poder analizar las interacciones de los objetos.

Por ejemplo, al ver cómo se utiliza una variable en particular, observamos que su tamaño y el tipo de datos nos indican que es probable que represente un objeto. Esto nos permite inferir cómo se utiliza en el contexto general del malware.

Optimización del análisis con IDA Free

7. Renombrar y documentar

A medida que descompilamos y analizamos el malware, es útil renombrar las variables y funciones para darles una identidad más clara que refleje su propósito. Esto no solo ayuda en la interpretación del código, sino que también facilita la labor de otros analistas o compañeros que puedan revisar el archivo más adelante.

Además, es recomendable documentar cada hallazgo durante el proceso. La creación de diagramas o anotaciones que delineen la relación entre componentes del malware puede simplificar el entendimiento tanto para ti como para otros analistas que puedan trabajar en el mismo caso.

8. Liberar accesos y medidas de seguridad

Dado que el análisis de malware es una tarea que de por sí puede convertirse en una puerta hacia riesgos potenciales, siempre es recomendable tener buenas prácticas de seguridad en marcha. Por ello, siempre recomendamos que te descargues el antivirus gratuito desde nuestra sección de descargas de seguridad recomendadas. Esto asegura que tu sistema esté protegido mientras trabajas en el análisis.

Herramientas y recursos adicionales

9. Otros enfoques y herramientas

IDA Free es una poderosa herramienta, pero no es la única en el mercado. Existen otros descompiladores y analizadores que pueden complementar nuestro trabajo, como Ghidra, Radare2 y OllyDbg. La familiarización con diversas herramientas permite diversificar estrategias en el análisis y adaptar el enfoque a diferentes tipos de malware.

10. Métodos de prevención y seguridad

Además del análisis post-mortem, es crucial implementar medidas de prevención en redes y sistemas. Esto incluye mantener el software actualizado, educar a los usuarios sobre el phishing y comportamientos sospechosos en línea, y utilizar firewalls y herramientas de detección de intrusos.

Técnicas avanzadas de análisis

A medida que te vuelves más competente en el uso de IDA Free y en el análisis de malware en C++, puedes abordar técnicas avanzadas como la ofuscación (métodos que hacen que el código malicioso sea más difícil de entender) y la analítica de comportamientos. Estas habilidades son esenciales para los analistas de seguridad, ya que les permiten no solo defenderse de las amenazas actuales, sino también predecir futuros vectores de ataque.

Análisis de clase y estructuras en malware

El análisis de clases en malware puede parecer complicado, sin embargo, con práctica y paciencia, es posible descifrar estos códigos. Esto requiere que te familiarices con conceptos de programación y la estructura generada tras la compilación, así como entender cómo los actores maliciosos pueden manipular estos principios para ocultar intenciones nocivas.

En resumen, analizar malware desarrollado en C++ con IDA Free es un proceso que puede resultar desafiante, pero que ofrece grandes recompensas en términos de entendimiento de amenazas cibernéticas. Al seguir un enfoque sistemático y adquirir las herramientas necesarias, cualquier entusiasta de la ciberseguridad puede llevar a cabo este proceso y contribuir a la seguridad digital.

En este camino, recuerda siempre proteger tu entorno de trabajo y utilizar soluciones de seguridad confiables. ¡La ciberseguridad empieza contigo!

Fuente: https://www.welivesecurity.com/es/recursos-herramientas/introduccion-analisis-malware-cpp-ida-free/